Βελτιώστε την ασφάλεια του VPN σας με το πρωτόκολλο IPsec

Η διατήρηση ασφαλούς επικοινωνίας μέσω ενός μη ασφαλούς δικτύου όπως το Διαδίκτυο είναι μια από τις πρωταρχικές ανησυχίες οποιουδήποτε χρήστη στο Διαδίκτυο, καθώς και διαφόρων επιχειρήσεων. Οι κύριοι λόγοι για τη χρήση ενός VPN είναι ότι μας επιτρέπει δημιουργία ασφαλών επικοινωνιών, με έλεγχο ταυτότητας και κρυπτογράφηση δεδομένων για την προστασία όλων των πληροφοριών που ανταλλάσσονται. Το IPsec είναι ένα από τα πιο σημαντικά πρωτόκολλα ασφαλείας, το οποίο παρέχει ένα επίπεδο ασφάλειας σε όλες τις επικοινωνίες IP μεταξύ δύο ή περισσότερων συμμετεχόντων. Σήμερα στο RedesZone θα δούμε λεπτομερώς τι είναι το IPsec, πώς λειτουργεί και επίσης πώς μπορούμε να το διαμορφώσουμε και πού.

Το VPN είναι ένα ακρωνύμιο του "Virtual Private Network", ή επίσης γνωστό ως εικονικό ιδιωτικό δίκτυο, και είναι μια τεχνολογία δικτύου που μας επιτρέπει να επεκτείνουμε τις επικοινωνίες LAN μέσω του Διαδικτύου και όλα αυτά από απόλυτα ασφαλή τρόπο μέσω της χρήσης κρυπτογράφηση. Ένα VPN θα επιτρέπει σε έναν υπολογιστή να στέλνει και να λαμβάνει δεδομένα μέσω κοινόχρηστων ή δημόσιων δικτύων, αλλά λογικά βρίσκεται στο ιδιωτικό δίκτυο με όλες τις δυνατότητες, τα δικαιώματα, την ασφάλεια, τις πολιτικές διαχείρισης κ.λπ.

Ορισμένες πολύ τυπικές χρήσεις VPN είναι οι εξής:

- Δυνατότητα σύνδεσης δύο ή περισσότερων γραφείων μιας εταιρείας μεταξύ τους, μέσω σύνδεσης στο Διαδίκτυο.

- Επιτρέψτε στα μέλη της ομάδας τεχνικής υποστήριξης να συνδεθούν από το σπίτι τους στην εταιρεία.

- Ότι ένας χρήστης μπορεί να έχει πρόσβαση στον προσωπικό του υπολογιστή από μια απομακρυσμένη τοποθεσία, όπως ένα ξενοδοχείο.

Όλες αυτές οι χρήσεις θα γίνονται πάντα μέσω μιας υποδομής που όλοι γνωρίζουμε καλά: το Διαδίκτυο.

Μέσα στα VPN, έχουμε κυρίως δύο αρχιτεκτονικές VPN, VPN απομακρυσμένης πρόσβασης (Roadwarrior VPN ή Mobile Clients) και Site-to-Site VPNs (Site-to-site VPN). Ανάλογα με τις ανάγκες μας, θα πρέπει να διαμορφώσουμε τη μία αρχιτεκτονική ή την άλλη.

- VPN απομακρυσμένης πρόσβασης (Roadwarrior ή Mobile Client): Αυτή η αρχιτεκτονική VPN έχει σχεδιαστεί έτσι ώστε ένας ή περισσότεροι χρήστες να συνδέονται σε έναν διακομιστή VPN και να έχουν πρόσβαση σε όλους τους κοινόχρηστους πόρους του σπιτιού ή της επιχείρησής σας, επιπλέον, επιτρέπει την ανακατεύθυνση της κυκλοφορίας, με αυτόν τον τρόπο θα βγούμε στο Διαδίκτυο μέσω του Διακομιστής VPN (και με τη δημόσια IP του διακομιστή VPN). Αυτός ο τύπος VPN είναι ο πιο τυπικός που μπορούμε να διαμορφώσουμε σε διακομιστές NAS, δρομολογητές και άλλες συσκευές των οποίων σκοπός είναι να μας παρέχει ασφαλή περιήγηση στο Διαδίκτυο. Αυτά τα VPN σε εταιρικό επίπεδο θα χρησιμεύσουν επίσης για την απομόνωση περιοχών και εσωτερικών υπηρεσιών δικτύου που απαιτούν πρόσθετο έλεγχο ταυτότητας. Εκτός αυτού, μπορεί επίσης να είναι καλή ιδέα κάθε φορά που χρησιμοποιούμε συνδεσιμότητα WiFi, τόσο στο σπίτι όσο και στην εργασία, για να προσθέσουμε ένα άλλο επίπεδο κρυπτογράφησης.

- VPN από ιστότοπο σε ιστότοπο : αυτή η αρχιτεκτονική VPN έχει σχεδιαστεί για τη διασύνδεση διαφορετικών ιστότοπων, εάν, για παράδειγμα, έχουμε μια εταιρεία με διαφορετικούς ιστότοπους, μπορούμε να τις διασυνδέσουμε μέσω VPN και να αποκτήσουμε πρόσβαση σε όλους τους πόρους. Η δημιουργία σύνδεσης δεν γίνεται σε επίπεδο τελικού πελάτη, όπως με τα VPN απομακρυσμένης πρόσβασης, αλλά μάλλον μέσω δρομολογητών ή τείχη προστασίας, με αυτόν τον τρόπο ολόκληρο το δίκτυο θα θεωρείται «ένα».

Στην ακόλουθη εικόνα, μπορούμε να δούμε μια αρχιτεκτονική VPN και με τα δύο μοντέλα, τόσο το Site-to-Site VPN (αριστερά) όσο και το VPN Remote Access (δεξιά):

Τι πρέπει να εγγυηθεί ένα VPN για να είναι ασφαλές;

Για να διασφαλιστεί ότι μια σύνδεση είναι ασφαλής μέσω ενός εικονικού ιδιωτικού δικτύου (VPN), πρέπει να είναι εγγυημένες ορισμένες λειτουργίες, διαφορετικά ενδέχεται να αντιμετωπίσουμε ένα αναξιόπιστο VPN. Αναμένουμε ήδη ότι το πρωτόκολλο IPsec θα τα σέβεται όλα, καθώς είναι ένα ασφαλές πρωτόκολλο VPN, που χρησιμοποιείται ευρέως στις επιχειρήσεις.

πιστοποίηση

Ο έλεγχος ταυτότητας είναι μια από τις πιο σημαντικές διαδικασίες σε ένα VPN, αυτή η λειτουργία βοηθά να δείξει σε έναν χρήστη ότι είναι πραγματικά ποιος λέει ότι είναι. Ο τρόπος για να το αποδείξετε αυτό είναι εισάγοντας μια φράση πρόσβασης, χρησιμοποιώντας ένα ψηφιακό πιστοποιητικό ή έναν συνδυασμό και των δύο μορφών ελέγχου ταυτότητας. Όταν ο κεντρικός υπολογιστής λαμβάνει ένα datagram IPsec από μια πηγή, ο κεντρικός υπολογιστής είναι βέβαιος ότι η διεύθυνση IP προέλευσης του datagram είναι η πραγματική πηγή του datagram επειδή έχει ήδη επικυρωθεί με επιτυχία.

Το πρωτόκολλο IPsec έχει διαφορετικούς τύπους ελέγχου ταυτότητας, έτσι ώστε οι χρήστες να μπορούν να συνδεθούν με το διακομιστή VPN, συγκεκριμένα, οι διαφορετικοί τύποι ελέγχου ταυτότητας είναι οι εξής για πελάτες κινητής τηλεφωνίας (απομακρυσμένη πρόσβαση VPN):

- Υβριδικό πιστοποιητικό + Xauth

- Αμοιβαίο πιστοποιητικό + Xauth

- PSK + Xauth αμοιβαίο

- EAP-TLS

- EAP-RADIUS

- EAP-MSCHAPv2

- Αμοιβαίο πιστοποιητικό

- Αμοιβαία βεβαίωση (PKCS # 11)

- Αμοιβαίο PSK

Σε περίπτωση που πρόκειται να δημιουργήσετε ένα VPN από ιστότοπο σε ιστότοπο, λάβετε υπόψη ότι οι μέθοδοι ελέγχου ταυτότητας IPsec έχουν ως εξής:

- Αμοιβαίο πιστοποιητικό

- Αμοιβαία βεβαίωση (PKCS # 11)

- Αμοιβαίο PSK

Τα "πιστοποιητικά" είναι πιστοποιητικά που βασίζονται σε RSA ή EC, επομένως θα χρειαστεί να δημιουργήσουμε μια αρχή έκδοσης πιστοποιητικών (CA), να δημιουργήσουμε ένα ψηφιακό πιστοποιητικό για το διακομιστή και να δημιουργήσουμε διαφορετικά ψηφιακά πιστοποιητικά για τους πελάτες (ένα ψηφιακό πιστοποιητικό πελάτη για κάθε πελάτη διαφορετικό από θα συνδεθούμε με τον διακομιστή VPN).

απόρρητο

Η εμπιστευτικότητα είναι ένα άλλο από τα θεμελιώδη χαρακτηριστικά των VPN, η εμπιστευτικότητα σημαίνει ότι οι πληροφορίες πρέπει να είναι προσβάσιμες μόνο σε εξουσιοδοτημένες οντότητες, δηλαδή όλες οι επικοινωνίες κρυπτογραφούνται από σημείο σε σημείο και μόνο που έχει προηγουμένως επικυρωθεί στο σύστημα, θα είναι σε θέση να αποκρυπτογραφήσει. όλες οι πληροφορίες που ανταλλάσσονται. Εάν κάποιος μπορεί να εισέλθει στη μέση της επικοινωνίας και να το συλλάβει, δεν θα μπορεί να την αποκρυπτογραφήσει επειδή θα χρησιμοποιεί κρυπτογραφία, είτε συμμετρική είτε ασύμμετρη.

Επί του παρόντος, το IPsec υποστηρίζει όλους τους τρέχοντες συμμετρικούς κρυπτογράφους, τόσο IPsec phase 1 όσο και IPsec phase 2, για παράδειγμα, υποστηρίζει AES (128, 192 και 256 bits), AES-GCM (128, 192 και 256 bit) και Blowfish, άλλες κρυπτογραφίες όπως Υποστηρίζονται επίσης το 3DES, αλλά δεν συνιστάται η χρήση του για λόγους ασφαλείας. Ωστόσο, η επιτυχία της διαπραγμάτευσης IPsec εξαρτάται από την υποστήριξη του λειτουργικού συστήματος για αυτόν τον τύπο συμμετρικών αλγορίθμων κρυπτογράφησης. Τέλος, το Diffie Hellmann (DH) έχει επίσης χρησιμοποιηθεί σε διαφορετικές ομάδες, φυσικά είναι συμβατό με το ECDH (DH βασισμένο σε ελλειπτικές καμπύλες) και μπορούμε ακόμη και να ενεργοποιήσουμε τη λειτουργικότητα PFS (Perfect Forward Secrecy).

Ακεραιότητα

Ο έλεγχος ταυτότητας και η εμπιστευτικότητα είναι εξίσου σημαντικοί με την ακεραιότητα. Ακεραιότητα σημαίνει ότι μπορεί να διασφαλιστεί ότι οι πληροφορίες δεν έχουν αλλάξει μεταξύ της προέλευσης της επικοινωνίας και του προορισμού. Όλη η επικοινωνία σε ένα VPN περιλαμβάνει κωδικούς εντοπισμού σφαλμάτων και οι πληροφορίες δεν αλλάζουν. Εάν αλλάξει, το πακέτο απορρίπτεται αυτόματα και αυτό μπορεί ακόμη και να προκαλέσει τον αποκλεισμό της σήραγγας VPN για λόγους ασφαλείας. Το πρωτόκολλο IPsec επιτρέπει στον κεντρικό υπολογιστή λήψης να επαληθεύει ότι τα πεδία κεφαλίδας δεδομένων και το κρυπτογραφημένο ωφέλιμο φορτίο δεν έχουν αλλάξει ενώ το datagram ήταν στο δρόμο του προς τον προορισμό.

Ας πούμε ότι έχουμε έλεγχο ταυτότητας και απόρρητο σε ένα VPN, αλλά δεν έχουμε ακεραιότητα. Εάν ένας χρήστης στη μέση της επικοινωνίας αλλάξει ορισμένες τιμές, αντί να στείλει μια μεταφορά 10 €, μπορεί να τη μετατρέψει σε 1 €. Χάρη στη λειτουργία ακεραιότητας, μόλις τροποποιηθεί ένα κομμάτι, το πακέτο απορρίπτεται και περιμένει να σταλεί ξανά.

Οι αλγόριθμοι κατακερματισμού που υποστηρίζονται από IPsec κυμαίνονται από MD5 έως SHA-512, φυσικά ο πιο ασφαλής θα ήταν οι SHA-256, SHA-384 και SHA-512 που ανήκουν στο SHA2, επίσης, υποστηρίζει επίσης το AES-XCBC. Ωστόσο, η επιτυχία της διαπραγμάτευσης IPsec εξαρτάται από την υποστήριξη του λειτουργικού συστήματος για αυτόν τον τύπο αλγόριθμου κατακερματισμού.

Δεν αρνούμαι

Αυτό το χαρακτηριστικό της κρυπτογραφίας σημαίνει ότι δεν μπορείτε να πείτε ότι δεν στείλατε πληροφορίες, επειδή υπογράφεται από το ψηφιακό σας πιστοποιητικό ή από το ζεύγος ονόματος χρήστη / κωδικού πρόσβασης. Με αυτόν τον τρόπο, μπορούμε να γνωρίζουμε με βεβαιότητα ότι αυτός ο χρήστης έχει στείλει συγκεκριμένες πληροφορίες. Η μη άρνηση μπορεί να «παρακαμφθεί» μόνο εάν κάποιος μπορεί να κλέψει το ζεύγος ονόματος χρήστη/κωδικού πρόσβασης ή τα ψηφιακά πιστοποιητικά.

Έλεγχος πρόσβασης (εξουσιοδότηση)

Αυτό γίνεται για να διασφαλιστεί ότι οι επικυρωμένοι συμμετέχοντες έχουν πρόσβαση μόνο στα δεδομένα στα οποία έχουν εξουσιοδοτηθεί. Η ταυτότητα των χρηστών πρέπει να επαληθευτεί και η πρόσβασή τους να περιορίζεται σε αυτούς που είναι εξουσιοδοτημένοι. Σε ένα επαγγελματικό περιβάλλον, αυτό είναι πολύ σημαντικό, ένας χρήστης πρέπει να έχει το ίδιο επίπεδο πρόσβασης και τα ίδια δικαιώματα σαν να ήταν φυσικά, ή λιγότερα δικαιώματα, αλλά ποτέ περισσότερα δικαιώματα από ό, τι είχαν.

Μητρώο δραστηριοτήτων

Πρόκειται για τη διασφάλιση της σωστής λειτουργίας και ανθεκτικότητας. Το πρωτόκολλο VPN θα πρέπει να καταγράφει όλες τις καθιερωμένες συνδέσεις, μαζί με τη διεύθυνση IP προέλευσης, οι οποίοι έχουν πραγματοποιήσει έλεγχο ταυτότητας και ακόμη και τι κάνουν στο σύστημα με βάση την εικονική διεύθυνση IP που παρέχεται.

Ποιότητα εξυπηρέτησης

Αυτό γίνεται για να εξασφαλιστεί καλή απόδοση, ώστε να μην υπάρχει απαράδεκτη υποβάθμιση της ταχύτητας μετάδοσης. Πρέπει να έχουμε κατά νου ότι όταν δημιουργούμε μια σύνδεση VPN, θα έχουμε πάντα λιγότερη πραγματική ταχύτητα επειδή όλη η κίνηση είναι κρυπτογραφημένη από σημείο σε σημείο και ανάλογα με την ισχύ του διακομιστή VPN και των πελατών, μπορούμε να επιτύχουμε χαμηλότερη ταχύτητα. Πριν ξεκινήσουμε να αναπτύσσουμε ένα VPN, πρέπει να εξετάσουμε το υλικό του εξοπλισμού και το μέγιστο εύρος ζώνης που μπορούμε να έχουμε.

Εισαγωγή στο IPsec

Το πρωτόκολλο IPsec είναι ένα από τα πιο σημαντικά πρωτόκολλα ασφαλείας και χρησιμοποιείται ευρέως στις επιχειρήσεις, καθώς και στους οικιακούς χρήστες. Πρόσφατα, κατασκευαστές όπως οι ASUS, AVM ή D-Link, ενσωματώνουν VPN στους οικιακούς δρομολογητές τους με βάση το πρωτόκολλο IPsec. Αυτό το πρωτόκολλο παρέχει υπηρεσίες ασφαλείας στο επίπεδο IP και σε όλα τα υψηλότερα πρωτόκολλα, όπως TCP και UDP (επίπεδο μεταφοράς Διαδικτύου). Χάρη στο IPsec, μπορούμε να επικοινωνούμε μεταξύ διαφορετικών σημείων του Διαδικτύου με ασφαλή τρόπο, όπως δύο ή περισσότερες εταιρείες μεταξύ τους ή ένας χρήστης με το σπίτι του, το IPsec ταιριάζει απόλυτα στις ανάγκες VPN και των δύο «κόσμων».

Ένα πολύ σημαντικό χαρακτηριστικό του IPsec είναι ότι λειτουργεί σε OSI Layer 3 (Network Layer), άλλα πρωτόκολλα VPN όπως το OpenVPN ή το WireGuard λειτουργούν στο Layer 4 (Transport Layer), καθώς τα δύο τελευταία βασίζουν την ασφάλειά τους έναντι TLS και DTLS αντίστοιχα. Το IPsec στα δίκτυα IPv4 βρίσκεται ακριβώς πάνω από την κεφαλίδα IP, ωστόσο, στα δίκτυα IPv6 είναι ενσωματωμένο (ESP) στην ίδια την κεφαλίδα στην ενότητα "Επεκτάσεις".

Η IPsec παρέχει όλες τις απαραίτητες υπηρεσίες για την ασφάλεια της επικοινωνίας, όπως εξηγήσαμε προηγουμένως, αυτές οι υπηρεσίες είναι αυτές έλεγχος ταυτότητας, εμπιστευτικότητα, ακεραιότητα και μη αποποίηση . Χάρη σε αυτές τις υπηρεσίες, η ασφάλεια των επικοινωνιών είναι εγγυημένη. Φυσικά, έχουμε επίσης έλεγχο πρόσβασης, ποιότητα υπηρεσίας και αρχείο καταγραφής δραστηριοτήτων.

Ένα άλλο πολύ σημαντικό χαρακτηριστικό του IPsec είναι ότι είναι επιτρέπει και τις δύο αρχιτεκτονικές VPN , τόσο VPN απομακρυσμένης πρόσβασης όσο και VPN από ιστότοπο σε ιστότοπο. Όσον αφορά τη διαπραγμάτευση κρυπτογραφίας, το IPsec ενσωματώνει ένα σύστημα διαπραγμάτευσης έτσι ώστε οι τελικές ομάδες να διαπραγματευτούν την καλύτερη δυνατή κρυπτογράφηση που υποστηρίζουν, να συμφωνήσουν στα κλειδιά ανταλλαγής και να επιλέξουν τους κοινούς αλγόριθμους κρυπτογράφησης. Ανάλογα με την κεφαλίδα IPsec που χρησιμοποιείται (AH ή ESP), μπορούμε να επαληθεύσουμε μόνο την αυθεντικότητα του πακέτου ή να κρυπτογραφήσουμε το ωφέλιμο φορτίο ολόκληρου του πακέτου IP και επίσης να επαληθεύσουμε την αυθεντικότητά του.

Όταν δύο κεντρικοί υπολογιστές έχουν δημιουργήσει μια περίοδο λειτουργίας IPsec, τα τμήματα TCP και τα δεδομένα UDP αποστέλλονται το ένα στο άλλο κρυπτογραφημένα και επικυρώνονται, επιπλέον, η ακεραιότητα ελέγχεται επίσης για να αποτραπεί κάποιος να το τροποποιήσει. Επομένως, το IPsec εγγυάται την ασφάλεια των επικοινωνιών.

Μερικά πλεονεκτήματα του IPsec είναι ότι υποστηρίζεται από όλα τα πρότυπα IETF και παρέχει ένα "πρότυπο" VPN έτσι ώστε όλες οι συσκευές να είναι συμβατές. Το IPSec λαμβάνει πολύ σημαντική υποστήριξη από όλο τον εξοπλισμό επικοινωνίας, καθώς είναι το «πρότυπο» για το VPN, πολύ πιο ευρέως χρησιμοποιούμενο από το OpenVPN ή το WireGuard. Όλες οι εκδόσεις λειτουργικών συστημάτων υπολογιστή, όπως Windows ή Linux, MacOS για υπολογιστές Apple, καθώς και Android και iOS υποστηρίζουν το πρωτόκολλο IPsec. Επιπλέον, ένα άλλο πολύ σημαντικό χαρακτηριστικό είναι ότι, ως πρότυπο, υπάρχει διαλειτουργικότητα μεταξύ κατασκευαστών, η οποία αποτελεί εγγύηση για τους χρήστες. Ένα άλλο αξιοσημείωτο χαρακτηριστικό του IPSec είναι ο ανοιχτός τυπικός χαρακτήρας του και συμπληρώνεται τέλεια με την τεχνολογία PKI (Public Key Infrastructure).

Το IPsec συνδυάζει τεχνολογίες δημόσιου κλειδιού (RSA ή ελλειπτικές καμπύλες), συμμετρικούς αλγόριθμους κρυπτογράφησης (κυρίως AES, αν και υποστηρίζει και άλλους όπως Blowfish ή 3DES) και αλγόριθμους κατακερματισμού (SHA256, SHA512 κ.λπ.), καθώς και ψηφιακά πιστοποιητικά βάσει X509v3.

Κεφαλίδες IPsec

Το πρωτόκολλο IPsec έχει μια αρχιτεκτονική με πολλές κεφαλίδες, ανάλογα με το τι μας ενδιαφέρει "να διασφαλίσουμε", μπορούμε να επιλέξουμε τη μία ή την άλλη κεφαλίδα, δεν μπορούμε να επιλέξουμε τις δύο κεφαλίδες ταυτόχρονα στο ίδιο τούνελ IPsec. Οι κεφαλίδες που έχουμε σε αυτό το πρωτόκολλο είναι οι εξής:

- Κεφαλίδα ελέγχου ταυτότητας (AH)

- Ενσωματωμένο ωφέλιμο φορτίο ασφαλείας (ESP)

Στη συνέχεια, θα εξηγήσουμε λεπτομερώς πώς λειτουργούν οι δύο κεφαλίδες.

Κεφαλίδα ελέγχου ταυτότητας (AH)

Αυτή η κεφαλίδα παρέχει έλεγχο ταυτότητας και ακεραιότητα των μεταδιδόμενων πακέτων IP, για την παροχή αυτής της λειτουργικότητας, το IPsec χρησιμοποιεί δακτυλικά αποτυπώματα HMAC. Το ίδιο το πρωτόκολλο θα είναι υπεύθυνο για τον υπολογισμό μιας συνάρτησης κατακερματισμού στα περιεχόμενα του πακέτου IP, μερικές από τις λειτουργίες κατακερματισμού που χρησιμοποιούνται από αυτό το πρωτόκολλο είναι MD5 ή SHA-1 που δεν είναι ασφαλείς, αλλά υποστηρίζει επίσης SHA256 ή SHA512 που είναι ασφαλείς.

Αυτή η κεφαλίδα παρέχει στον δέκτη των πακέτων IP μια μέθοδο για τον έλεγχο ταυτότητας της προέλευσης των δεδομένων και για την επαλήθευση ότι τα εν λόγω δεδομένα δεν έχουν τροποποιηθεί στην επικοινωνία. Μια πολύ σημαντική λεπτομέρεια είναι αυτό αυτή η κεφαλίδα δεν διασφαλίζει την εμπιστευτικότητα Επειδή δεν κρυπτογραφεί τα δεδομένα του πακέτου IP, επομένως, οι πληροφορίες που ανταλλάσσονται μπορούν να προβληθούν από τρίτα μέρη, εκτός εάν χρησιμοποιούν πρωτόκολλα όπως HTTPS ή FTPES με ασφάλεια TLS.

Το AH είναι μια κεφαλίδα ελέγχου ταυτότητας που εισάγεται μεταξύ της τυπικής κεφαλίδας IP (και στα δίκτυα IPv4 και IPv6) και στα δεδομένα που μεταφέρονται. Αυτά τα μεταφερόμενα δεδομένα μπορεί να είναι ένα μήνυμα TCP, UDP ή ICMP ή ακόμη και ένα πλήρες datagram IP. Μέσα στην κεφαλίδα AH, υποδεικνύονται τα δεδομένα ανώτερου επιπέδου. Επιπλέον, η AH εγγυάται την ακεραιότητα και την αυθεντικότητα της ίδιας της κεφαλίδας IP, εκτός από αλλαγές σε μεταβλητές όπως TOS, TTL, flags, offset και checksum.

http://www.frlp.utn.edu.ar/materias/internetworking/apuntes/IPSec/ipsec.pdf

Η λειτουργία του πρωτοκόλλου AH έχει ως εξής:

- Ο αποστολέας υπολογίζει τη συνάρτηση κατακερματισμού από το προς μετάδοση μήνυμα. Θα αντιγραφεί στην κεφαλίδα AH στο πεδίο "Δεδομένα ελέγχου ταυτότητας".

- Τα δεδομένα μεταδίδονται μέσω του Διαδικτύου.

- Όταν το πακέτο φτάσει στο δέκτη, θα εφαρμόσει τη συνάρτηση κατακερματισμού και θα το συγκρίνει με αυτό που είχε ήδη (και οι δύο έχουν το ίδιο κοινό μυστικό κλειδί).

Εάν τα δακτυλικά αποτυπώματα ταιριάζουν, αυτό σημαίνει ότι το datagram δεν έχει αλλάξει, διαφορετικά μπορούμε να ισχυριστούμε ότι οι πληροφορίες έχουν παραβιαστεί.

Ενσωματωμένο ωφέλιμο φορτίο ασφαλείας (ESP)

Το Encapsulated Security Payload, ή επίσης γνωστό ως ESP, παρέχει έλεγχο ταυτότητας, ακεραιότητα και εμπιστευτικότητα των δεδομένων που μεταδίδονται μέσω IPsec. Δηλαδή, σε αυτήν την περίπτωση, θα κρυπτογραφήσουμε ολόκληρο το πεδίο δεδομένων έτσι ώστε όλες οι επικοινωνίες να είναι εμπιστευτικές, σε αντίθεση με το AH, το οποίο δεν κρυπτογραφεί το μεταδιδόμενο μήνυμα. Για να επιτευχθούν αυτά τα χαρακτηριστικά ασφαλείας, πραγματοποιείται ανταλλαγή δημόσιου κλειδιού χρησιμοποιώντας το Diffie-Hellmann για να διασφαλιστεί η επικοινωνία μεταξύ των δύο κεντρικών υπολογιστών.

Η κύρια λειτουργία του πρωτοκόλλου ESP που είναι ενσωματωμένο στο IPsec, είναι να διασφαλίσει την εμπιστευτικότητα των δεδομένων, προκειμένου να είναι σε θέση να το κάνει αυτό, το ESP καθορίζει την κρυπτογράφηση και τον τρόπο με τον οποίο τα δεδομένα θα τοποθετηθούν σε ένα νέο datagram IP. Για να παρέχει έλεγχο ταυτότητας και ακεραιότητα, το ESP χρησιμοποιεί μηχανισμούς παρόμοιοι με τους AH. Επειδή το ESP παρέχει περισσότερες λειτουργίες από το AH, η μορφή κεφαλίδας είναι πιο περίπλοκη: αυτή η μορφή αποτελείται από μια κεφαλίδα και μια ουρά (που τοποθετείται στο τέλος του πακέτου), επομένως το ESP "Περιβάλλει" τα μεταφερόμενα δεδομένα. Όσον αφορά τα δεδομένα, το ESP σάς επιτρέπει να χρησιμοποιείτε οποιοδήποτε πρωτόκολλο IP π.χ. TCP, UDP, ICMP και ακόμη και ένα πλήρες πακέτο IP.

Η δομή ενός πακέτου ESP έχει ως εξής:

http://www.frlp.utn.edu.ar/materias/internetworking/apuntes/IPSec/ipsec.pdf

Το ESP ανήκει στο επίπεδο δικτύου εντός TCP / IP. Η περιοχή δεδομένων είναι πλήρως κρυπτογραφημένο , το datagram θα μπορούσε επίσης να πιστοποιηθεί για μεγαλύτερη ασφάλεια. Η κρυπτογράφηση δεδομένων γίνεται χρησιμοποιώντας συμμετρικοί αλγόριθμοι κλειδιών , γενικά χρησιμοποιούνται μπλοκ κρυπτογράφησης (όπως το AES), η κρυπτογράφηση δεδομένων γίνεται σε πολλαπλάσια μέγεθος μπλοκ , για το λόγο αυτό έχουμε το «Padding», ένα χωράφι μεθύσι.

Για να κρυπτογραφήσει τα δεδομένα, ο αποστολέας πρώτα κρυπτογραφεί το αρχικό μήνυμα χρησιμοποιώντας ένα κλειδί και το εισάγει σε ένα νέο datagram IP (το οποίο προστατεύεται από την κεφαλίδα ESP). Στην υποθετική περίπτωση που κάποιος παρεμπόδισε το μήνυμα (Man In The Middle), θα λάμβαναν μόνο ασήμαντα δεδομένα επειδή δεν θα είχαν το μυστικό κλειδί για την αποκρυπτογράφηση του μηνύματος. Όταν το μήνυμα φτάσει στον προορισμό, θα εφαρμόσει το μυστικό κλειδί στα δεδομένα και θα αποκρυπτογραφήσει το πακέτο.

Ο αλγόριθμος που χρησιμοποιείται περισσότερο είναι AES σε όλες τις εκδόσεις του (128 και 256 bits) και σε διάφορους τρόπους κρυπτογράφησης όπως AES-CBC, AES-CFB και AES-OFB . Ωστόσο, συνιστάται να χρησιμοποιήσετε το AES-GCM το οποίο θα μας παρέχει το AEAD και είναι πολύ πιο ασφαλές από τα άλλα. Επομένως, είναι απαραίτητο να χρησιμοποιήσετε ένα καλός αλγόριθμος κρυπτογράφησης για την προστασία όλων των δεδομένων , η ασφαλής διανομή των κλειδιών θα είναι πολύ σημαντική. Ένα δύσκολο πρόβλημα είναι ότι και οι δύο πλευρές της επικοινωνίας συμφωνούν σε αλγόριθμους και έλεγχο ταυτότητας, αυτό θα γίνει από το πρωτόκολλο IKE.

IKE: τι είναι και τι είναι

Αυτό το πρωτόκολλο IKE (Internet Key Exchange) χρησιμοποιείται για τη δημιουργία και τη διαχείριση των κλειδιών που απαιτούνται για τη δημιουργία συνδέσεις AH (επικεφαλίδα ελέγχου ταυτότητας) et ESP (Ενσωματωμένο ωφέλιμο φορτίο ασφαλείας) . Οι δύο ή περισσότεροι συμμετέχοντες στη σύνδεση IPsec πρέπει κάπως να συμφωνήσουν σχετικά με τους τύπους κρυπτογράφησης και τους αλγόριθμους ελέγχου ταυτότητας, προκειμένου να είναι σε θέση να δημιουργήσουν τη σύνδεση με ασφάλεια. Αυτή η διαμόρφωση μπορεί να γίνει χειροκίνητα και στα δύο άκρα του καναλιού ή μέσω ενός πρωτοκόλλου (το Πρωτόκολλο IKE ) για την υποστήριξη της αυτόματης διαπραγμάτευσης των συμμετεχόντων (SA = Σύνδεση Ασφαλείας).

Το πρωτόκολλο IKE δεν είναι μόνο υπεύθυνο για τη διαχείριση και τη διαχείριση κλειδιών, αλλά και για τη δημιουργία της σύνδεσης μεταξύ των αντίστοιχων συμμετεχόντων. Το IKE δεν είναι μόνο στο IPsec, αλλά μπορεί να χρησιμοποιηθεί σε διαφορετικούς αλγορίθμους δρομολόγησης όπως το OSPF ή το RIP.

Φάσεις διαπραγμάτευσης του ΙΚΕ

Η δημιουργία του ασφαλούς καναλιού θα γίνει χρησιμοποιώντας έναν αλγόριθμο ανταλλαγής κλειδιών όπως το Diffie-Hellman για την κρυπτογράφηση της επικοινωνίας IKE. Αυτή η διαπραγμάτευση γίνεται μέσω μιας αμφίδρομης SA. Ο έλεγχος ταυτότητας μπορεί να γίνει μέσω PSK (κοινόχρηστο κλειδί) ή με άλλες μεθόδους όπως πιστοποιητικά RSA. Χρησιμοποιώντας το ασφαλές κανάλι που δημιουργήθηκε, θα γίνει διαπραγμάτευση του συσχετισμού ασφαλείας για IPsec (ή άλλων υπηρεσιών).

Μερικές δυνατότητες του IKE

Το IKE υποστηρίζει Διαδρομή NAT , αν και ένας ή και οι δύο συμμετέχοντες βρίσκονται πίσω από το NAT, η σύνδεση μπορεί να δημιουργηθεί χωρίς πάρα πολλά προβλήματα, αν και πρέπει να ανοίξουμε θύρες στον διακομιστή VPN εάν βρίσκεται πίσω από το NAT Οι αριθμοί ακολουθίας και τα ACK χρησιμοποιούνται για τη διασφάλιση της αξιοπιστίας, περιλαμβάνει επίσης ένα σύστημα χειρισμού σφαλμάτων. Το ΙΚΕ είναι ανθεκτικό σε επιθέσεις άρνησης υπηρεσίας και το ΙΚΕ δεν αναλαμβάνει καμία ενέργεια έως ότου προσδιορίσει εάν το αιτούμενο τελικό σημείο υπάρχει στην πραγματικότητα, προστατεύοντας έτσι από επιθέσεις από πλαστές διευθύνσεις IP.

Επί του παρόντος, το IKEv2 εφαρμόζεται ευρέως σε όλα τα επαγγελματικά τείχη προστασίας και δρομολογητές, ωστόσο, δεν έχει ακόμη επεκταθεί πλήρως στον κόσμο Android ή iOS, μόνο οι χρήστες smartphone Samsung υποστηρίζουν IPsec με το IKEv2. Τα λειτουργικά συστήματα Windows, Linux και macOS υποστηρίζουν αυτό το πρωτόκολλο.

IKEv2: τι έχει αλλάξει

Το IKEv2 είναι η δεύτερη έκδοση αυτού του δημοφιλούς πρωτοκόλλου Internet Key Exchange, ενσωματώνει βελτιώσεις για τη διέλευση NAT, οι οποίες μπορούν να διευκολύνουν την επικοινωνία και να περάσουν από τείχη προστασίας γενικά. Υποστηρίζει επίσης ένα νέο πρότυπο κινητικότητας, το οποίο επιτρέπει την επανασύνδεση της επικοινωνίας πολύ γρήγορα, επιπλέον, επιτρέπει επίσης την πολλαπλή είσοδο (multi-origin), ιδανική για χρήστες smartphone, tablet ή φορητών υπολογιστών. Το IKEv2 επιτρέπει τη χρήση SCTP που χρησιμοποιείται στο VoIP, έχει επίσης μια απλούστερη ανταλλαγή μηνυμάτων, έχει λιγότερους κρυπτογραφικούς μηχανισμούς που επιτρέπουν μόνο τους πιο ασφαλείς. Ποιο είναι το νόημα της χρήσης ενός VPN με ανασφαλή κρυπτογράφηση; Το IKEv2 σάς επιτρέπει μόνο να χρησιμοποιήσετε το πιο ασφαλές

Τρόποι λειτουργίας: μεταφορά ή σήραγγα

Το IPsec μας δίνει δύο πολύ διαφορετικούς τρόπους λειτουργίας, τόσο για το Authentication Header (AH) όσο και για το Encapsulated Security Payload (ESP). Αυτοί οι τρόποι λειτουργίας διαφέρουν στον τρόπο αντιμετώπισης των πακέτων. Στη συνέχεια, εξηγούμε λεπτομερώς τις διαφορές μεταξύ των δύο.

Τρόπος μεταφοράς

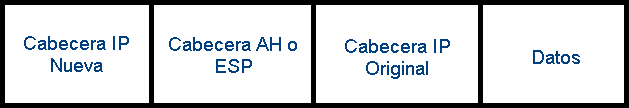

Η κεφαλίδα AH ή ESP εισάγεται μεταξύ της περιοχής δεδομένων και της κεφαλίδας IP, έτσι ώστε να διατηρούνται οι αρχικές διευθύνσεις IP. Το περιεχόμενο που ενσωματώνεται σε ένα datagram AH ή ESP προέρχεται απευθείας από το επίπεδο μεταφοράς. Επομένως, η κεφαλίδα IPsec θα εισαχθεί μετά την κεφαλίδα IP και λίγο πριν από τα δεδομένα που παρέχονται από το επίπεδο μεταφοράς. Με αυτόν τον τρόπο, μόνο το ωφέλιμο φορτίο κρυπτογραφείται και πιστοποιείται. Το σχήμα του datagram θα έχει ως εξής:

Ο τρόπος μεταφοράς παρέχει επικοινωνία από άκρο σε άκρο, αλλά οι άκρες πρέπει να γνωρίζουν την ύπαρξη IPsec για να κατανοούν ο ένας τον άλλον.

Λειτουργία σήραγγας

Σε λειτουργία σήραγγας, ολόκληρο το πακέτο IP (κεφαλίδα + δεδομένα) κρυπτογραφείται και πιστοποιείται εάν χρησιμοποιείται ESP. Αυτό το πακέτο θα ενσωματωθεί σε ένα νέο πακέτο IP, επομένως η διεύθυνση IP θα αλλάξει σε εκείνη του τελευταίου πακέτου IP. Επομένως, μια κεφαλίδα AH ή ESP προστίθεται στο αρχικό πακέτο και στη συνέχεια προστίθεται η κεφαλίδα IP που θα χρησιμοποιηθεί για τη δρομολόγηση του πακέτου μέσω του δικτύου.

Η λειτουργία σήραγγας χρησιμοποιείται συνήθως για την επικοινωνία δικτύων με δίκτυα, αλλά μπορεί επίσης να χρησιμοποιηθεί (και στην πραγματικότητα χρησιμοποιείται) για την επικοινωνία υπολογιστών με δίκτυα και υπολογιστών με υπολογιστές. Αυτός ο τρόπος λειτουργίας διευκολύνει τους κόμβους να αποκρύψουν την ταυτότητά τους από άλλους κόμβους επικοινωνίας. Χρησιμοποιώντας τη λειτουργία σήραγγας μπορούμε να έχουμε ένα υποδίκτυο ειδικά αφιερωμένο σε πελάτες VPN. Η λειτουργία σήραγγας χρησιμοποιείται κυρίως από πύλες IPSec, προκειμένου να εντοπίσει το δίκτυο που προστατεύουν με την ίδια διεύθυνση IP και έτσι να συγκεντρώσει την επεξεργασία της κίνησης IPSec σε έναν υπολογιστή.

Στην παρακάτω εικόνα μπορείτε να δείτε μια σύγκριση μεταξύ των δύο διαγραμμάτων εργασίας, χρησιμοποιώντας ακόμα ESP:

Μόλις δείτε τους δύο τρόπους λειτουργίας, θα δούμε ποιες μεθόδους ελέγχου ταυτότητας έχουμε στο IPsec.

Μέθοδοι ελέγχου ταυτότητας

Στο πρωτόκολλο IPsec, έχουμε συνολικά τέσσερις μεθόδους ελέγχου ταυτότητας: κοινόχρηστο κλειδί, ψηφιακές υπογραφές RSA, ψηφιακά πιστοποιητικά X.509 και έλεγχο ταυτότητας μέσω μιας ομάδας χρηστών XAuth. Ανάλογα με το σενάριο όπου κάποιος επιθυμεί να εφαρμόσει IPsec, θα χρησιμοποιηθεί μια μέθοδος ελέγχου ταυτότητας ή άλλη, καθεμία από αυτές τις μεθόδους έχει πλεονεκτήματα και μειονεκτήματα που θα αναφερθούν. Στη συνέχεια, εξηγούμε λεπτομερώς αυτές τις τέσσερις μεθόδους.

Κοινόχρηστο κλειδί

Το κοινόχρηστο κλειδί είναι ένα κλειδί που αποτελείται από μια σειρά χαρακτήρων (εκείνη της διάρκειας ζωής) που μόνο τα δύο άκρα της επικοινωνίας θα γνωρίζουν ότι δημιουργούν τη σύνδεση IPsec. Μέσω της χρήσης αλγορίθμων ελέγχου ταυτότητας (HASH), θα επαληθευτεί ότι τα κλειδιά είναι σωστά χωρίς να είναι απαραίτητο να αποκαλυφθούν τα εν λόγω κλειδιά. Για να είναι ασφαλής αυτή η μέθοδος, πρέπει να υπάρχει ένα κλειδί για κάθε ζεύγος συμμετεχόντων στην επικοινωνία. Αυτός ο τύπος ελέγχου ταυτότητας είναι ανέφικτος για πολλούς συμμετέχοντες, επειδή θα υπάρχει ένας πολύ μεγάλος αριθμός κλειδιών.

Παρόλο που χρησιμοποιούνται κατακερματισμοί για την ανταλλαγή κλειδιών στη σύνδεση, πριν από αυτήν τη σύνδεση, τα κλειδιά πρέπει να βρίσκονται και στα δύο άκρα της επικοινωνίας, για αυτόν τον λόγο δεν μπορούμε να γνωρίζουμε με βεβαιότητα εάν αυτό το κλειδί λήφθηκε κατά τη διάρκεια αυτής της σύνδεσης. Μπορούμε να εγγυηθούμε ότι είναι ασφαλές μόνο εάν το παραδώσουμε με το χέρι. Αυτή η τεχνική είναι χρήσιμη για μικρά δίκτυα, αλλά για μεσαία και μεγάλα δίκτυα είναι εντελώς ανέφικτη.

Ψηφιακές υπογραφές RSA

Το IPsec λειτουργεί με το πρωτόκολλο IKE για αυτόματη διαχείριση κλειδιών και ασφάλεια, χρησιμοποιεί ψηφιακές υπογραφές RSA για ασφαλή ανταλλαγή κλειδιών μέσω του ζεύγους δημόσιων και ιδιωτικών κλειδιών. Αυτά τα κλειδιά έχουν το ίδιο πρόβλημα με το κοινόχρηστο κλειδί, με κάποιο τρόπο πρέπει να στείλουμε τα κλειδιά στην "άλλη πλευρά", αλλά μπορούμε να αλλάξουμε τα κλειδιά με ασφάλεια χρησιμοποιώντας το πρωτόκολλο IKE .

Επομένως, για να ασφαλίσετε το δίκτυο, είναι βολικό να αλλάζετε τακτικά αυτά τα κλειδιά. Αυτές οι υπογραφές RSA παρέχουν στο δίκτυο έλεγχο ταυτότητας και εμπιστευτικότητας.

Πιστοποιητικά X.509

Μία από τις πιο ασφαλείς μορφές ελέγχου ταυτότητας στο IPsec είναι η εργασία με ψηφιακά πιστοποιητικά, δημιουργώντας μια υποδομή δημόσιου κλειδιού (PKI) με την αντίστοιχη CA (αρχή έκδοσης πιστοποιητικών), το ψηφιακό πιστοποιητικό του διακομιστή και τα ψηφιακά πιστοποιητικά. Χάρη σε αυτά τα ψηφιακά πιστοποιητικά, μπορούμε να δημιουργήσουμε έναν πολύ ισχυρό έλεγχο ταυτότητας, επιπλέον, μπορούμε επίσης να εργαστούμε με ψηφιακά πιστοποιητικά, αυτά τα πιστοποιητικά περιέχουν το δημόσιο κλειδί του κατόχου και την ταυτότητά του. Ο ιδιοκτήτης διαθέτει επίσης ένα ζευγάρι δημόσιων και ιδιωτικών κλειδιών για να λειτουργεί μαζί τους κατά τη στιγμή της επικύρωσης.

Η χρήση αυτών των πιστοποιητικών εμφανίζει το πρωτόκολλο PKI στη σκηνή για τον έλεγχο ταυτότητας των κόμβων που εμπλέκονται στην επικοινωνία IPsec. Η χρήση αυτού του PKI βοηθά στη δημιουργία νέων πιστοποιητικών και στην κατάργηση άλλων. Η εγκυρότητα του ψηφιακού πιστοποιητικού χορηγείται από το PKI, αυτό το PKI ενσωματώνει την ΑΠ που περιέχει το δημόσιο κλειδί και την ταυτότητα του κατόχου. Τα τελικά σημεία που εμπλέκονται στη σύνδεση IPsec θα αναγνωρίσουν την ΑΠ ως έγκυρη επειδή διαθέτουν ένα αντίγραφο αυτής της ΑΠ (το δημόσιο κλειδί της ΑΠ).

Η επικύρωση πιστοποιητικού εκτελείται χρησιμοποιώντας τη Λίστα ανάκλησης πιστοποιητικών (CRL) που είναι αποθηκευμένη στο PKI. Όλοι οι συμμετέχοντες θα έχουν ένα αντίγραφο αυτού του CRL το οποίο ενημερώνεται συνεχώς.

Έλεγχος ταυτότητας χρηστών XAuth

Αυτή η μέθοδος προσθέτει ένα όνομα χρήστη και έναν κωδικό πρόσβασης στα ψηφιακά πιστοποιητικά που φαίνονται παραπάνω (X.509), έτσι ώστε εκτός από την επικύρωση του πιστοποιητικού, θα επικυρώνει επίσης το όνομα χρήστη και τον κωδικό πρόσβασης. Για να επικυρώσουμε αυτούς τους χρήστες και τους κωδικούς πρόσβασης, μπορούμε να χρησιμοποιήσουμε έναν διακομιστή Radius ή απευθείας μια μικρή βάση δεδομένων με τη λίστα χρηστών και κωδικών πρόσβασης.

Δημιουργία σύνδεσης

Η διαπραγμάτευση μιας σήραγγας IPsec γίνεται μέσω του πρωτοκόλλου IKE που θα μας παρέχει μια κρυπτογραφημένη και επικυρωμένη σύνδεση μεταξύ των δύο άκρων της επικοινωνίας. Στη διαδικασία σύνδεσης, τα κλειδιά και η ασφάλεια που χρησιμοποιούνται για τη δημιουργία της σύνδεσης IPsec θα συμφωνηθούν. Η διαδικασία σύνδεσης πραγματοποιείται σε δύο ξεχωριστά μέρη. Εξηγούμε αυτά τα δύο μέρη παρακάτω.

1. Παρέχετε έλεγχο ταυτότητας και ασφάλεια κατά τη σύνδεση

Για τη διασφάλιση της σύνδεσης, θα χρησιμοποιηθεί ένας συμμετρικός αλγόριθμος κρυπτογράφησης και μια υπογραφή HMAC. Τα κλειδιά ανταλλάσσονται χρησιμοποιώντας έναν αλγόριθμο ανταλλαγής κλειδιών, όπως το Diffie-Hellman. Αυτή η μέθοδος δεν εγγυάται ότι οι συμμετέχοντες είναι αυτοί που ισχυρίζονται ότι είναι, επομένως θα χρησιμοποιήσουμε ένα κοινόχρηστο κλειδί ή ψηφιακά πιστοποιητικά.

Το πρώτο μέρος της επικοινωνίας τελειώνει όταν έχουν συμφωνηθεί οι παράμετροι ασφαλείας και έχει ασφαλιστεί το κανάλι επικοινωνίας.

2. Εξασφαλίστε την εμπιστευτικότητα των δεδομένων.

Το ασφαλές κανάλι IKE που έχουμε δημιουργήσει χρησιμοποιείται για τη διαπραγμάτευση συγκεκριμένων παραμέτρων ασφαλείας IPsec (κεφαλίδα AH ή ESP, αλγόριθμοι ελέγχου ταυτότητας κ.λπ.) Αυτές οι συγκεκριμένες παράμετροι μπορεί να περιλαμβάνουν νέα κλειδιά Diffie-Hellman, για να παρέχουν επιπλέον μεγάλη ασφάλεια, αρκεί να έχουμε διαμορφώσει το PFS (Perfect Direct Confidentiality), το οποίο συνιστάται ιδιαίτερα να κάνει το VPN ακόμα πιο ισχυρό.

Υπηρεσίες ασφαλείας που προσφέρονται από την IPsec

απόρρητο

Η υπηρεσία απορρήτου αποκτάται μέσω της λειτουργίας κρυπτογράφησης που περιλαμβάνεται στο πρωτόκολλο ESP. Σε αυτήν την περίπτωση, συνιστάται να ενεργοποιήσετε την επιλογή ελέγχου ταυτότητας, επειδή, εάν δεν διασφαλίζεται η ακεραιότητα των δεδομένων, η κρυπτογράφηση δεν είναι απαραίτητη. Αυτό συμβαίνει επειδή παρόλο που τα δεδομένα δεν μπορούν να ερμηνευθούν από κανέναν υπό διαμετακόμιση, θα μπορούσαν να τροποποιηθούν στέλνοντας χωρίς νόημα κίνηση στον παραλήπτη του μηνύματος που θα γινόταν αποδεκτή ως έγκυρη κίνηση.

Εκτός από την παροχή κρυπτογράφησης κίνησης, το πρωτόκολλο ESP διαθέτει επίσης εργαλεία για την απόκρυψη του τύπου επικοινωνίας που βρίσκεται σε εξέλιξη. Για να γίνει αυτό, επιτρέπει την εισαγωγή χαρακτήρων στο περιεχόμενο δεδομένων του πακέτου, καλύπτοντας έτσι το πραγματικό μήκος του πακέτου. Αυτή είναι μια χρήσιμη προστασία από τεχνικές ανάλυσης κυκλοφορίας, οι οποίες επιτρέπουν σε έναν εισβολέα να αντλήσει χρήσιμες πληροφορίες από τη μελέτη των χαρακτηριστικών της κρυπτογραφημένης κίνησης.

Ακεραιότητα και έλεγχος ταυτότητας προέλευσης δεδομένων

Το πρωτόκολλο AH ταιριάζει καλύτερα εάν δεν απαιτείται κρυπτογράφηση. Η επιλογή ελέγχου ταυτότητας πρωτοκόλλου ESP παρέχει παρόμοια λειτουργικότητα, αν και αυτή η προστασία, σε αντίθεση με το AH, δεν περιλαμβάνει την κεφαλίδα IP. Όπως αναφέρθηκε προηγουμένως, αυτή η επιλογή έχει μεγάλη σημασία για εφαρμογές στις οποίες είναι σημαντικό να διασφαλιστεί το αμετάβλητο του περιεχομένου των πακέτων IP.

Ανίχνευση επανάληψης

Ο έλεγχος ταυτότητας προστατεύει από πλαστογράφηση διευθύνσεων IP, αλλά ένας εισβολέας θα μπορούσε ακόμα να συλλάβει έγκυρα πακέτα και να τα προωθήσει στον προορισμό. Για να αποφευχθεί αυτή η επίθεση, οι ESP και AH ενσωματώνουν μια διαδικασία για τον εντοπισμό επαναλαμβανόμενων πακέτων. Η εν λόγω διαδικασία βασίζεται σε έναν αριθμό ακολουθίας που περιλαμβάνεται στην κεφαλίδα ESP ή AH, ο αποστολέας αυξάνει αυτόν τον αριθμό για κάθε datagram που στέλνει και ο παραλήπτης τον επαληθεύει, έτσι ώστε τα επαναλαμβανόμενα πακέτα να αγνοούνται.

Αυτή η ακολουθία δεν μπορεί να τροποποιηθεί από τον εισβολέα, επειδή προστατεύεται μέσω της επιλογής ακεραιότητας για ένα από τα δύο πρωτόκολλα (AH και ESP) και οποιαδήποτε τροποποίηση αυτού του αριθμού θα προκαλούσε σφάλμα στον έλεγχο της ακεραιότητας της συσκευασίας