Améliorez la sécurité de votre VPN avec le protocole IPsec

Maintenir une communication sécurisée à travers un réseau non sécurisé tel qu’Internet est l’une des principales préoccupations de tout utilisateur sur Internet, ainsi que de différentes entreprises. Les principales raisons d’utiliser un VPN sont qu’il nous permet d’ établir des communications sécurisées, avec authentification et cryptage des données pour protéger toutes les informations échangées. IPsec est l’un des protocoles de sécurité les plus importants, qui fournit une couche de sécurité à toutes les communications IP entre deux participants ou plus. Aujourd’hui, dans RedesZone, nous allons voir en détail ce qu’est IPsec, comment cela fonctionne et aussi comment nous pouvons le configurer et où.

Un VPN est l’acronyme de «Virtual Private Network», ou également connu sous le nom de réseau privé virtuel, et c’est une technologie de réseau qui nous permet d’étendre les communications LAN sur le réseau Internet, et tout cela de manière totalement sécurisée grâce à l’utilisation de cryptographie. Un VPN permettra à un ordinateur d’envoyer et de recevoir des données sur des réseaux partagés ou publics, mais étant logiquement dans le réseau privé avec toutes ses fonctionnalités, autorisations, sécurité, politiques de gestion, etc.

Certaines utilisations très typiques des VPN sont les suivantes :

- Possibilité de connecter deux ou plusieurs bureaux d’une entreprise entre eux, en utilisant la connectivité Internet.

- Permettre aux membres de l’équipe d’assistance technique de se connecter depuis leur domicile à l’entreprise.

- Qu’un utilisateur puisse accéder à son ordinateur personnel à partir d’un site distant, tel qu’un hôtel.

Tous ces usages se feront toujours à travers une infrastructure que nous connaissons tous bien : Internet.

Au sein des VPN, nous avons principalement deux architectures VPN, les VPN d’accès distant (Roadwarrior VPN ou Mobile Clients) et les VPN Site-to-Site (Site-to-site VPN). Selon nos besoins, nous devrons configurer une architecture ou une autre.

- VPN d’accès à distance (Roadwarrior ou Mobile Client): Cette architecture VPN est conçue pour qu’un ou plusieurs utilisateurs se connectent à un serveur VPN, et puissent accéder à toutes les ressources partagées de votre maison ou entreprise, en plus, elle permet une redirection du trafic, de cette façon, nous sortirons vers le Internet via le serveur VPN (et avec l’IP publique du serveur VPN). Ce type de VPN est le plus typique que nous puissions configurer sur les serveurs NAS, les routeurs et autres appareils dont l’objectif est de nous fournir une navigation sécurisée sur Internet. Ces VPN au niveau de l’entreprise serviraient également à isoler les zones et les services réseau internes qui nécessitent une authentification supplémentaire. En outre, cela pourrait également être une bonne idée chaque fois que nous utilisons la connectivité WiFi, à la fois à la maison et au travail, pour ajouter une autre couche de cryptage.

- Site-to-Site VPN (VPN Site-to-Site) : cette architecture VPN est conçue pour interconnecter différents sites, si, par exemple, nous avons une entreprise avec différents sites, nous pouvons les interconnecter via VPN et accéder à toutes les ressources. L’établissement de la connexion ne se fait pas au niveau du client final, comme avec les VPN d’accès distant, mais plutôt par des routeurs ou des pare-feu, de cette façon, l’ensemble du réseau sera vu comme «un», bien que le trafic transite par plusieurs tunnels VPN.

Dans l’image suivante, nous pouvons voir une architecture VPN avec les deux modèles, à la fois VPN de site à site (à gauche) et VPN d’accès à distance (à droite) :

Que doit garantir un VPN pour être sécurisé ?

Pour s’assurer qu’une connexion est sécurisée via un réseau privé virtuel (VPN), certaines fonctions doivent être garanties, sinon, nous pourrions être confrontés à un VPN peu fiable. Nous prévoyons déjà que le protocole IPsec les respecte tous, puisqu’il s’agit d’un protocole VPN sécurisé, largement utilisé dans les entreprises.

Authentification

L’authentification est l’un des processus les plus importants d’un VPN, cette fonctionnalité permet de montrer à un utilisateur qu’il est vraiment ce qu’il prétend être. La façon de le prouver est de saisir une phrase secrète, d’utiliser un certificat numérique ou une combinaison des deux formes d’authentification. Lorsque l’hôte reçoit un datagramme IPsec d’une source, l’hôte est sûr que l’adresse IP source du datagramme est la source réelle du datagramme, car il a déjà été authentifié avec succès.

Le protocole IPsec dispose de différents types d’authentification afin que les utilisateurs puissent se connecter au serveur VPN, en particulier, les différents types d’authentification sont les suivants pour les clients mobiles (VPN d’accès distant) :

- Certificat hybride + Xauth

- Certificat Mutuel + Xauth

- Mutuelle PSK + Xauth

- EAP-TLS

- EAP-RAYON

- EAP-MSCHAPv2

- Certificat mutuel

- Attestation mutuelle (PKCS #11)

- PSK mutuelle

Dans le cas où vous allez mettre en place un VPN de site à site, sachez que les méthodes d’authentification IPsec sont les suivantes :

- Certificat mutuel

- Attestation mutuelle (PKCS #11)

- PSK mutuelle

Les « Certificats » sont des certificats basés sur RSA ou EC, nous devrons donc créer une autorité de certification (CA), créer un certificat numérique pour le serveur et créer différents certificats numériques pour les clients (un certificat numérique client pour chaque client différent que nous allons nous connecter au serveur VPN).

Confidentialité

La confidentialité est une autre des caractéristiques fondamentales des VPN, la confidentialité signifie que l’information doit être accessible uniquement aux entités autorisées, c’est-à-dire que toutes les communications sont cryptées point à point, et seulement qui s’est préalablement authentifié dans le système, il pourra pour décrypter toutes les informations échangées. Si quelqu’un est capable d’entrer au milieu de la communication et de la capturer, il ne pourra pas la déchiffrer car il utilisera la cryptographie, qu’elle soit symétrique ou asymétrique.

Actuellement IPsec prend en charge tous les chiffrements symétriques actuels, à la fois en phase 1 d’IPsec et en phase 2 d’IPsec, par exemple, il prend en charge AES (128, 192 et 256 bits), AES-GCM (128, 192 et 256 bits) et Blowfish, d’autres cryptages tels que 3DES sont également pris en charge, mais il n’est pas recommandé de l’utiliser pour des raisons de sécurité. Cependant, la réussite de la négociation IPsec dépend de la prise en charge par le système d’exploitation de ce type d’algorithmes de chiffrement symétrique. Enfin, Diffie Hellmann (DH) a également été utilisé dans différents groupes, bien sûr, il est compatible avec ECDH (DH basé sur des courbes elliptiques) et on peut même activer la fonctionnalité PFS (Perfect Forward Secrecy).

Intégrité

L’authentification et la confidentialité sont tout aussi importantes que l’intégrité. L’intégrité signifie qu’il peut être assuré que l’information n’a pas été modifiée entre l’origine de la communication et la destination. Toutes les communications dans un VPN incluent des codes de détection d’erreur et que les informations ne sont pas modifiées. S’il est modifié, le paquet est automatiquement rejeté et cela peut même provoquer le blocage du tunnel VPN pour des raisons de sécurité. Le protocole IPsec permet à l’hôte récepteur de vérifier que les champs d’en-tête du datagramme et la charge utile chiffrée n’ont pas été modifiés pendant que le datagramme était en route vers la destination.

Imaginons que nous ayons l’authentification et la confidentialité dans un VPN, mais nous n’avons pas l’intégrité. Si un utilisateur au milieu de la communication modifie certaines valeurs, au lieu d’envoyer un virement de 10 €, il pourra le convertir en 1 000 €. Grâce à la fonction d’intégrité, dès qu’un bit est modifié, le paquet est rejeté et attend qu’il soit à nouveau envoyé.

Les algorithmes de hachage pris en charge par IPsec vont de MD5 à SHA-512, bien sûr, les plus sûrs seraient SHA-256, SHA-384 et SHA-512 appartenant à SHA2, enfin, il prend également en charge AES-XCBC. Cependant, la réussite de la négociation IPsec dépend de la prise en charge par le système d’exploitation de ce type d’algorithme de hachage.

je ne renie pas

Cette caractéristique de la cryptographie signifie que vous ne pouvez pas dire que vous n’avez envoyé aucune information, car elle est signée par votre certificat numérique, ou par votre couple nom d’utilisateur/mot de passe. De cette façon, nous pouvons savoir avec certitude que cet utilisateur a envoyé des informations spécifiques. La non-répudiation ne peut être «contournée» que si quelqu’un est capable de voler le couple nom d’utilisateur/mot de passe ou les certificats numériques.

Contrôle d’accès (autorisation)

Il s’agit de s’assurer que les participants authentifiés n’ont accès qu’aux données auxquelles ils sont autorisés. L’identité des utilisateurs doit être vérifiée et leur accès limité à ceux qui sont autorisés. Dans un environnement professionnel, c’est très important, un utilisateur doit avoir le même niveau d’accès et les mêmes autorisations que s’il était physiquement, ou moins d’autorisations, mais jamais plus d’autorisations que celles qu’il avait physiquement.

Registre d’activité

Il s’agit d’assurer le bon fonctionnement et la résilience. Le protocole VPN doit enregistrer toutes les connexions établies, avec l’adresse IP source, qui s’est authentifié et même ce qu’ils font dans le système en fonction de l’adresse IP virtuelle qui a été fournie.

Qualité de service

Il s’agit d’assurer de bonnes performances, qu’il n’y ait pas de dégradation inacceptable de la vitesse de transmission. Nous devons garder à l’esprit que lorsque nous établissons une connexion VPN, nous aurons toujours moins de vitesse réelle car tout le trafic est crypté point à point, et en fonction de la puissance du serveur VPN et des clients, nous pouvons atteindre un vitesse inférieure. Avant de commencer à déployer un VPN, nous devons examiner le matériel de l’équipement et la bande passante maximale que nous pouvons avoir.

Introduction à IPsec

Le protocole IPsec est l’un des protocoles de sécurité les plus importants et il est largement utilisé dans les entreprises, ainsi que chez les utilisateurs à domicile. Ces derniers temps, des fabricants comme ASUS, AVM ou encore D-Link, intègrent des VPN dans leurs routeurs domestiques basés sur le protocole IPsec. Ce protocole fournit des services de sécurité à la couche IP et à tous les protocoles supérieurs, tels que TCP et UDP (Internet transport layer). Grâce à IPsec, nous pouvons communiquer entre différents points d’Internet de manière sécurisée, comme deux ou plusieurs entreprises entre elles, ou un utilisateur avec son domicile, IPsec est parfaitement adapté aux besoins VPN des deux «mondes».

Une caractéristique très importante d’IPsec est qu’il fonctionne à la couche 3 de l’OSI (couche réseau), d’autres protocoles VPN tels que OpenVPN ou WireGuard fonctionnent à la couche 4 (couche transport), puisque ces deux derniers basent leur sécurité sur TLS et DTLS respectivement. IPsec dans les réseaux IPv4 est juste au-dessus de l’en-tête IP, cependant, dans les réseaux IPv6, il est intégré (ESP) dans l’en-tête lui-même dans la section «Extensions».

IPsec fournit tous les services nécessaires à la sécurisation de la communication, comme nous l’avons expliqué précédemment, ces services sont ceux d’ authentification, de confidentialité, d’intégrité et de non-répudiation . Grâce à ces services, la sécurité des communications est garantie. Bien entendu, nous avons également le contrôle d’accès, la qualité de service et le journal d’activité.

Une autre caractéristique très importante d’IPsec est qu’il autorise les deux architectures VPN , à la fois VPN d’accès distant et VPN de site à site. Concernant la négociation de la cryptographie, IPsec intègre un système de négociation afin que les équipes finales négocient le meilleur chiffrement possible qu’elles supportent, se mettent d’accord sur les clés d’échange, et choisissent les algorithmes de chiffrement qu’elles ont en commun. Selon l’en-tête IPsec utilisé (AH ou ESP), nous pouvons uniquement vérifier l’authenticité du paquet, ou chiffrer la charge utile de l’ensemble du paquet IP et également vérifier son authenticité.

Lorsque deux hôtes ont établi une session IPsec, les segments TCP et les datagrammes UDP sont envoyés entre eux chiffrés et authentifiés, de plus, l’intégrité est également vérifiée pour empêcher quelqu’un de la modifier. Par conséquent, IPsec garantit la sécurité des communications.

Certains avantages d’IPsec sont qu’il est pris en charge par toutes les normes IETF et fournit une « norme » VPN afin que tous les appareils soient compatibles. IPSec reçoit un support très important de tous les équipements de communication, car c’est le «standard» pour VPN, beaucoup plus largement utilisé qu’OpenVPN ou WireGuard. Toutes les versions des systèmes d’exploitation PC tels que Windows ou Linux, MacOS pour les ordinateurs Apple, ainsi qu’Android et iOS prennent en charge le protocole IPsec. De plus, une autre caractéristique très importante est que, étant une norme, il existe une interopérabilité entre les fabricants, ce qui constitue une garantie pour les utilisateurs. Une autre caractéristique remarquable d’IPSec est sa nature de standard ouvert, et il est parfaitement complété par la technologie PKI (Public Key Infrastructure).

IPsec combine des technologies à clé publique (RSA ou courbes elliptiques), des algorithmes de chiffrement symétriques (principalement AES, bien qu’il en supporte également d’autres tels que Blowfish ou 3DES), et des algorithmes de hachage (SHA256, SHA512, etc.), ainsi que des certificats numériques basés sur X509v3.

En-têtes IPsec

Le protocole IPsec a une architecture avec plusieurs en-têtes, selon ce qui nous intéresse «d’assurer», on peut choisir un en-tête ou un autre, on ne peut pas choisir les deux en-têtes simultanément dans le même tunnel IPsec. Les en-têtes que nous avons dans ce protocole sont les suivants :

- En-tête d’authentification (AH)

- Charge utile de sécurité encapsulée (ESP)

Ensuite, nous allons expliquer en détail le fonctionnement des deux en-têtes.

En-tête d’authentification (AH)

Cet en-tête fournit l’authentification et l’intégrité des paquets IP transmis, pour fournir cette fonctionnalité, IPsec utilise les empreintes digitales HMAC. Le protocole lui-même sera chargé de calculer une fonction de hachage au contenu du paquet IP, certaines des fonctions de hachage utilisées par ce protocole sont MD5 ou SHA-1 qui ne sont pas sécurisées, mais il prend également en charge SHA256 ou SHA512 qui sont sécurisés.

Cet en-tête fournit au récepteur des paquets IP une méthode pour authentifier l’origine des données, et vérifier que lesdites données n’ont pas été altérées dans la communication. Un détail très important est que cet en-tête n’assure pas la confidentialité car il ne crypte pas les données du paquet IP, par conséquent, les informations échangées peuvent être vues par des tiers à moins qu’ils n’utilisent des protocoles tels que HTTPS ou FTPES avec sécurité TLS.

AH est un en-tête d’authentification qui est inséré entre l’en-tête IP standard (à la fois dans les réseaux IPv4 et IPv6) et les données transportées. Ces données transportées peuvent être un message TCP, UDP ou ICMP, voire un datagramme IP complet. À l’intérieur de l’en-tête AH, les données de la couche supérieure sont indiquées. De plus, AH garantit l’intégrité et l’authenticité de l’en-tête IP lui-même, à l’exception des modifications de variables telles que TOS, TTL, drapeaux, décalage et somme de contrôle.

http://www.frlp.utn.edu.ar/materias/internetworking/apuntes/IPSec/ipsec.pdf

Le fonctionnement du protocole AH est le suivant :

- L’expéditeur calcule la fonction de hachage à partir du message à transmettre. Il sera copié dans l’en-tête AH dans le champ «Données d’authentification».

- Les données sont transmises via Internet.

- Lorsque le paquet atteint le récepteur, il appliquera la fonction de hachage et la comparera à celle qu’il avait déjà (ils ont tous les deux la même clé secrète partagée).

Si les empreintes correspondent, cela signifie que le datagramme n’a pas été modifié, sinon nous pouvons prétendre que les informations ont été falsifiées.

Charge utile de sécurité encapsulée (ESP)

La charge utile de sécurité encapsulée, ou également connue sous le nom d’ESP, offre l’authentification, l’intégrité et la confidentialité des données transmises sur IPsec. C’est-à-dire que dans ce cas, nous crypterons l’intégralité du champ de données afin que toutes les communications soient confidentielles, contrairement à AH, qui ne crypte pas le message transmis. Pour obtenir ces fonctionnalités de sécurité, un échange de clé publique est effectué à l’aide de Diffie-Hellmann pour assurer la communication entre les deux hôtes.

La fonction principale du protocole ESP intégré dans IPsec, est d’assurer la confidentialité des données, pour pouvoir le faire, ESP définit le cryptage et la manière dont les données seront localisées dans un nouveau datagramme IP. Pour fournir l’authentification et l’intégrité, ESP utilise des mécanismes similaires à AH. Parce qu’ESP fournit plus de fonctions que AH, le format d’en-tête est plus complexe : ce format est constitué d’un en-tête et d’une queue (qui est placé à la fin du paquet), donc ESP «entoure» les données transportées. Concernant les données, ESP vous permet d’utiliser n’importe quel protocole IP, par exemple TCP, UDP, ICMP et même un paquet IP complet.

La structure d’un paquet ESP est la suivante :

http://www.frlp.utn.edu.ar/materias/internetworking/apuntes/IPSec/ipsec.pdf

ESP appartient au niveau réseau au sein de TCP/IP. La zone de données est entièrement cryptée , le datagramme lui-même pourrait également être authentifié pour offrir une plus grande sécurité. Le cryptage des données se fait à l’aide d’ algorithmes à clé symétrique , généralement des chiffrements par blocs sont utilisés (comme AES), le cryptage des données se fait par multiples de la taille du bloc , pour cette raison nous avons le «Padding», un champ de bourré.

Pour crypter les données, l’expéditeur crypte d’abord le message d’origine à l’aide d’une clé et l’insère dans un nouveau datagramme IP (qui est protégé par l’en-tête ESP). Dans le cas hypothétique où quelqu’un intercepterait le message (Man In The Middle), il n’obtiendrait que des données insignifiantes car il n’aurait pas la clé secrète pour déchiffrer le message. Lorsque le message atteint la destination, il appliquera la clé secrète sur les données et déchiffrera le paquet.

L’algorithme le plus utilisé est AES dans toutes ses versions (128 et 256 bits) et dans ses différents modes de chiffrement tels que AES-CBC, AES-CFB et AES-OFB . Cependant, il est conseillé d’utiliser AES-GCM que l’AEAD nous fournira et il est beaucoup plus sécurisé que les autres. Par conséquent, il est essentiel d’utiliser un bon algorithme de cryptage pour protéger toutes les données , la distribution des clés de manière sécurisée sera très importante. Un problème délicat est que les deux côtés de la communication s’entendent sur les algorithmes et l’authentification, cela sera fait par le protocole IKE.

IKE : qu’est-ce que c’est et à quoi ça sert

Ce protocole IKE (Internet Key Exchange) permet de générer et de gérer les clés nécessaires à l’établissement des connexions AH (Authentication Header) et ESP (Encapsulated Security Payload) . Les deux ou plusieurs participants à la connexion IPsec doivent convenir d’une manière ou d’une autre des types de cryptage et des algorithmes d’authentification pour pouvoir établir la connexion de manière sécurisée. Cette configuration peut se faire manuellement aux deux extrémités du canal, ou via un protocole (le protocole IKE ) pour prendre en charge la négociation automatique des participants (SA = Security Association).

Le protocole IKE est non seulement responsable de la gestion et de l’administration des clés, mais également de l’établissement de la connexion entre les participants correspondants. IKE n’est pas seulement dans IPsec, mais il peut être utilisé dans différents algorithmes de routage tels que OSPF ou RIP.

Phases de négociation IKE

L’établissement du canal sécurisé se fera à l’aide d’un algorithme d’échange de clés tel que Diffie-Hellman pour chiffrer la communication IKE. Cette négociation se fait au travers d’une seule SA bidirectionnelle. L’authentification peut se faire via PSK (clé partagée) ou avec d’autres méthodes telles que les certificats RSA. En utilisant le canal sécurisé qui a été créé, l’association de sécurité pour IPsec (ou d’autres services) sera négociée.

Quelques fonctionnalités d’IKE

IKE prend en charge la traversée NAT , bien qu’un ou les deux participants soient derrière un NAT, la connexion peut être établie sans trop de problèmes, bien que nous devions ouvrir des ports sur le serveur VPN s’il est derrière le NAT. Les numéros de séquence et les ACK sont utilisés pour assurer la fiabilité, il comprend également un système de traitement des erreurs. IKE résiste aux attaques par déni de service et IKE ne prend aucune mesure jusqu’à ce qu’il détermine si le point de terminaison demandeur existe réellement, protégeant ainsi contre les attaques provenant de fausses adresses IP.

Actuellement, IKEv2 est largement implémenté dans tous les pare-feu et routeurs professionnels, cependant, il n’est pas encore complètement étendu dans le monde Android ou iOS, seuls les utilisateurs de smartphones Samsung prennent en charge IPsec avec IKEv2. Les systèmes d’exploitation Windows, Linux et macOS prennent en charge ce protocole.

IKEv2 : ce qui a changé

IKEv2 est la deuxième version de ce protocole Internet Key Exchange populaire, il intègre des améliorations pour la traversée NAT, ce qui permet de faciliter la communication et de traverser les pare-feu en général. Il prend également en charge un nouveau standard de mobilité, qui permet la reconnexion de la communication très rapidement, de plus, il permet également le multihoming (multi-origine), idéal pour les utilisateurs de smartphones, tablettes ou ordinateurs portables. IKEv2 permet d’utiliser le SCTP utilisé en VoIP, il a également un échange de messages plus simple, il a moins de mécanismes cryptographiques n’autorisant que les plus sécurisés. Quel est l’intérêt d’utiliser un VPN avec des chiffrements non sécurisés ? IKEv2 ne permet d’utiliser que les plus sécurisés

Modes de fonctionnement : transport ou tunnel

IPsec nous offre deux modes de fonctionnement très différents, à la fois pour l’en-tête d’authentification (AH) et pour la charge utile de sécurité encapsulée (ESP). Ces modes de fonctionnement diffèrent par la manière dont les paquets sont adressés. Ensuite, nous expliquons plus en détail les différences entre les deux.

Mode de transport

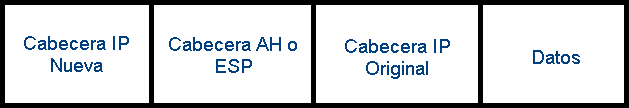

L’en-tête AH ou ESP est inséré entre la zone de données et l’en-tête IP, de telle sorte que les adresses IP d’origine soient conservées. Le contenu encapsulé dans un datagramme AH ou ESP provient directement de la couche transport. Par conséquent, l’en-tête IPsec sera inséré après l’en-tête IP et juste avant les données fournies par la couche de transport. De cette façon, seule la charge utile est chiffrée et authentifiée. Le schéma du datagramme serait le suivant :

Le mode de transport assure une communication de bout en bout, mais les extrémités doivent être conscientes de l’existence du protocole IPsec afin de se comprendre.

Mode tunnel

En mode tunnel, l’ensemble du paquet IP (en-tête + données) est chiffré et authentifié si ESP est utilisé. Ce paquet sera encapsulé dans un nouveau paquet IP, par conséquent, l’adresse IP changera pour celle du dernier paquet IP. Par conséquent, un en-tête AH ou ESP est ajouté au paquet d’origine, puis l’en-tête IP est ajouté qui servira à acheminer le paquet à travers le réseau.

Le mode tunnel est normalement utilisé pour communiquer des réseaux avec des réseaux, mais il peut également être utilisé (et est en fait utilisé) pour communiquer des ordinateurs avec des réseaux et des ordinateurs avec des ordinateurs. Ce mode de fonctionnement permet aux nœuds de cacher plus facilement leur identité aux autres nœuds qui communiquent.En utilisant le mode tunnel, nous pouvons avoir un sous-réseau spécifiquement dédié aux clients VPN. Le mode tunnel est principalement utilisé par les passerelles IPSec, afin d’identifier le réseau qu’elles protègent sous la même adresse IP, et ainsi centraliser le traitement du trafic IPSec sur un ordinateur.

Dans l’image suivante, vous pouvez voir une comparaison entre les deux schémas de fonctionnement, toujours en utilisant ESP :

Une fois que nous avons vu les deux modes de fonctionnement, nous allons voir quelles méthodes d’authentification nous avons dans IPsec.

Méthodes d’authentification

Dans le protocole IPsec, nous avons un total de quatre méthodes d’authentification : clé partagée, signatures numériques RSA, certificats numériques X.509 et authentification via un groupe d’utilisateurs XAuth. Selon le scénario où l’on souhaite implémenter IPsec, une méthode d’authentification ou une autre sera utilisée, chacune de ces méthodes présente des avantages et des inconvénients qui seront évoqués. Ensuite, nous expliquons ces quatre méthodes en détail.

Clé partagée

La clé partagée est une clé constituée d’une chaîne de caractères (celle d’une vie) que seules les deux extrémités de la communication sauront pour établir la connexion IPsec. Grâce à l’utilisation d’algorithmes d’authentification (HASH), il sera vérifié que les clés sont correctes sans qu’il soit nécessaire de révéler lesdites clés. Pour que cette méthode soit sécurisée, il doit y avoir une clé pour chaque paire de participants à la communication. Ce type d’authentification est infaisable pour de nombreux participants, car il y aura un très grand nombre de clés.

Bien que les hachages soient utilisés pour l’échange de clés dans la connexion, avant cette connexion, les clés doivent se trouver aux deux extrémités de la communication, pour cette raison, nous ne pouvons pas savoir avec certitude si cette clé a été capturée lors de son envoi. Nous ne pouvons garantir qu’il est sûr que si nous le livrons en main propre. Cette technique est utile pour les petits réseaux, mais pour les réseaux moyens et grands, elle est totalement irréalisable.

Signatures numériques RSA

IPsec fonctionne avec le protocole IKE pour la gestion et la sécurité automatiques des clés, utilise les signatures numériques RSA pour l’échange sécurisé de clés via la paire de clés publique et privée. Ces clés ont le même problème que la clé partagée, d’une manière ou d’une autre, nous devons envoyer les clés de «l’autre côté», mais nous pouvons modifier les clés en toute sécurité à l’aide du protocole IKE.

Par conséquent, pour sécuriser le réseau, il est pratique de changer régulièrement ces clés. Ces signatures RSA fournissent au réseau authentification et confidentialité.

Certificats X.509

L’une des formes d’authentification les plus sécurisées dans IPsec consiste à travailler avec des certificats numériques, en créant une infrastructure à clé publique (PKI) avec son CA (autorité de certification) correspondante, le certificat numérique du serveur et les certificats numériques des clients. Grâce à ces certificats numériques, nous pouvons établir une authentification très robuste, de plus, nous pouvons également travailler avec des certificats numériques, ces certificats contiennent la clé publique du propriétaire et son identification. Le propriétaire dispose également d’une paire de clés publiques et privées pour opérer avec eux au moment de la validation.

L’utilisation de ces certificats fait apparaître le protocole PKI sur la scène pour authentifier les nœuds impliqués dans la communication IPsec. L’utilisation de cette PKI aide à créer de nouveaux certificats et à en supprimer d’autres. La validité du certificat numérique est accordée par la PKI, cette PKI intègre l’AC qui contient la clé publique et l’identité du propriétaire. Les points de terminaison impliqués dans la connexion IPsec reconnaîtront la CA comme valide, car ils ont une copie de cette CA (la clé publique de la CA).

La validation des certificats s’effectue à l’aide de la liste de révocation des certificats (CRL) stockée dans la PKI. Tous les participants auront une copie de cette CRL qui est constamment mise à jour.

Authentification du groupe d’utilisateurs XAuth

Cette méthode ajoute un nom d’utilisateur et un mot de passe aux certificats numériques vus ci-dessus (X.509), de telle sorte qu’en plus de valider le certificat, il validera également le nom d’utilisateur et le mot de passe. Pour valider ces utilisateurs et mots de passe, nous pouvons utiliser un serveur Radius, ou directement une petite base de données avec la liste des utilisateurs et mots de passe.

Etablir la connexion

La négociation d’un tunnel IPsec s’effectue via le protocole IKE qui nous fournira une connexion chiffrée et authentifiée entre les deux extrémités de la communication. Dans la procédure de connexion, les clés et la sécurité utilisées pour établir la connexion IPsec seront convenues. La procédure de connexion s’effectue en deux parties distinctes. Nous expliquons ces deux parties ci-dessous.

1. Fournir une authentification et une sécurité à la connexion

Pour sécuriser la connexion, un algorithme de chiffrement symétrique et une signature HMAC seront utilisés. Les clés sont échangées à l’aide d’un algorithme d’échange de clés, tel que Diffie-Hellman. Cette méthode ne garantit pas que les participants sont bien ce qu’ils prétendent être, par conséquent, nous utiliserons une clé pré-partagée ou des certificats numériques.

La première partie de la communication se termine lorsque les paramètres de sécurité ont été convenus et que le canal de communication a été sécurisé.

2. Assurer la confidentialité des données.

Le canal sécurisé IKE que nous avons établi est utilisé pour négocier des paramètres de sécurité IPsec spécifiques (en-tête AH ou ESP, algorithmes d’authentification, etc.) Ces paramètres spécifiques peuvent inclure de nouvelles clés Diffie-Hellman, pour fournir une plus grande sécurité, tant que nous avons configuré le PFS (Perfect Direct Confidentiality), ce qui est fortement recommandé pour rendre le VPN encore plus robuste.

Services de sécurité offerts par IPsec

Confidentialité

Le service de confidentialité est obtenu grâce à la fonction de cryptage incluse dans le protocole ESP. Dans ce cas, il est conseillé d’activer l’option d’authentification, car, si l’intégrité des données n’est pas garantie, le cryptage est inutile. Cela est dû au fait que bien que les données ne puissent être interprétées par quiconque en transit, elles pourraient être modifiées en envoyant un trafic dénué de sens au destinataire du message qui serait accepté comme trafic valide.

En plus d’offrir un cryptage du trafic, le protocole ESP dispose également d’outils pour masquer le type de communication en cours ; pour ce faire, il permet de saisir des caractères de remplissage dans le contenu des données du paquet, masquant ainsi la vraie longueur du paquet. Il s’agit d’une protection utile contre les techniques d’analyse du trafic, qui permettent à un attaquant de déduire des informations utiles de l’étude des caractéristiques du trafic chiffré.

Intégrité et authentification de l’origine des données

Le protocole AH est le plus adapté si le cryptage n’est pas requis. L’option d’authentification du protocole ESP offre des fonctionnalités similaires, bien que cette protection, contrairement à AH, n’inclue pas l’en-tête IP. Comme mentionné précédemment, cette option est d’une grande importance pour les applications dans lesquelles il est important de garantir l’invariabilité du contenu des paquets IP.

Détection de répétition

L’authentification protège contre l’usurpation d’adresse IP, mais un attaquant pourrait toujours capturer des paquets valides et les transmettre à la destination. Pour éviter cette attaque, ESP et AH intègrent une procédure pour détecter les paquets répétés. Ladite procédure est basée sur un numéro de séquence inclus dans l’en-tête ESP ou AH, l’émetteur augmente ce numéro pour chaque datagramme qu’il envoie et le récepteur le vérifie, de sorte que les paquets répétés seront ignorés.

Cette séquence ne peut pas être modifiée par l’attaquant, car elle est protégée au moyen de l’option d’intégrité pour l’un des deux protocoles (AH et ESP) et toute modification de ce numéro provoquerait une erreur dans le contrôle d’intégrité du packag